我们,1984年集团,已经制定了一个全球社会几十年来迫切需要的解决方案。在我们这个现代,似乎越来越像奥威尔在他的经典小说《1984》中描述的反乌托邦世界,像《乌托邦》这样的安全通信工具比以往任何时候都更加重要。

首先,值得注意的是,Utopia是第三代点对点(P2P)网络,这意味着连接到网络的所有节点都是平等的。

点对点网络是一个完全分散的系统,不依赖于中央服务器。放弃客户端-服务器体系结构的主要优点是能够在任意数量的网络参与者中保持性能。我们认为,任何中央服务器都对安全性和可靠性构成潜在威胁:服务器是通信通道之间交叉的关键点,并且由于第三方行为而容易受到设备突然故障或故障的影响。最终,所有服务器都属于真实的人员和组织,这些人员和组织容易受到外部压力的影响。因此,我们,1984年集团,认为完全拒绝集中式服务器是组织完全保密和匿名通信方式的唯一可能的解决方案。

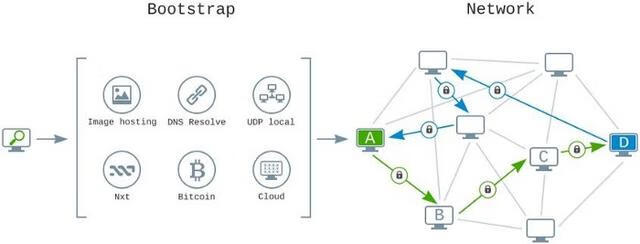

搜索和连接到其他P2P网络节点的初始过程通常是组织强大,抗审查,分布式网络的最明显的弱点之一。一种常见的解决方案是利用中央服务器。例如,在使用BitTorrent协议时,节点必须连接到跟踪器(存储有关BitTorrent网络对等体数据的特殊服务器的名称)以获取其他节点的地址。但中央服务器始终是薄弱环节。我们,1984年小组,使用替代的,多样化的和相当创造性的方法解决了主节点搜索的关键问题。使用Utopia网络节点搜索级联算法,用户拥有网络访问和机密通信的手段,不受任何级别审查的影响。

根据许多因素和用户的独特情况(网络连接类型,提供商阻止,其他对等方在本地网络上的存在,您所在地区的审查等),Utopia软件将通过以下方式独立执行对初始对等体的必要搜索:

首先,Utopia将在发行版中制作IP / DNS解析预定义的IP地址,并将尝试从中获取可用对等节点的列表。如果IP地址数据被审查阻止,Utopia将继续下一步:UDP本地方法。具体来说,就是广播连接到本地子网节点的请求。如果这不起作用,Utopia客户端将扫描互联网以搜索预先放置的图像,其中初始对等体的IP地址将被加密。没有人能够禁止将图片发布到万维网。

但是,我们还提供了其他连接方法。Utopia客户端搜索比特币交易。对等体的初始 IP 地址以事务金额进行编码。我们将相同的方法应用于另一种加密货币 - NXT。到目前为止,所描述的只是软件客户端用于与Utopia网络建立初始连接的方法的部分列表。我们还插入了其他方法,我们将保密以避免利用,并更好地确保Utopia网络中点对点连接过程的可靠运行。

我们,1984集团,要求你,作为用户,尽可能长时间地保持在线。通过这样做,您将帮助网络更好地运行,并帮助客户端更快,更可靠,更安全。

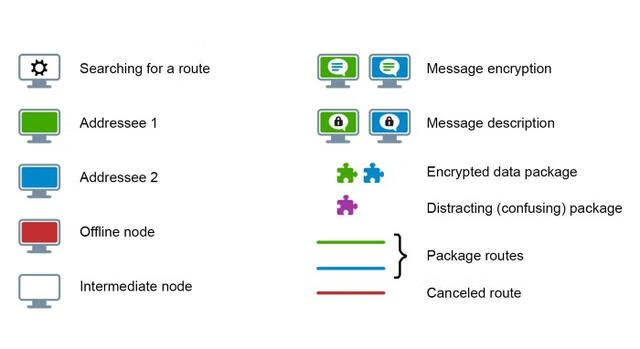

当然,读者可能会对乌托邦网络传输过程的安全性感到好奇。我们认为,在这个领域不能采取折衷措施。您的消息在通过网络传输之前,将使用两层现代椭圆曲线加密进行密封。加密是在身份验证模式下使用公钥加密算法(Curve25519 + XSalsa20 流密码 + Poly1305 MAC)的 libsodium 库实现的。行业专业人士可以在 http://doc.libsodium.org/ 找到有关加密算法实现的有用信息。

我们使用一种现代的、不妥协的加密算法,使用开源加密库。还值得一提的是,您的所有机密数据都使用发件人和收件人之间的密钥对进行加密(端到端加密),但加密不仅限于此。在Utopia点对点网络的两个节点之间消息传输的任何阶段,您的消息都会使用发送和接收节点的临时私钥和公钥由第二层额外加密。已经两次加密的数据,即一组随机的位,在TCP传输协议的打包阶段被另外隐藏起来,不会被窥探。在这里,传输信息的数据包被伪装在流行和常用的数据传输协议下。因此,您的互联网服务提供商无法检测到乌托邦流量。这意味着,无论攻击者位于何处,无论哪个网段受到流量分析,使用表来识别过往的流量都不会给出任何结果。您将始终安全地免受任何跟踪服务和流量监控组织的侵害。

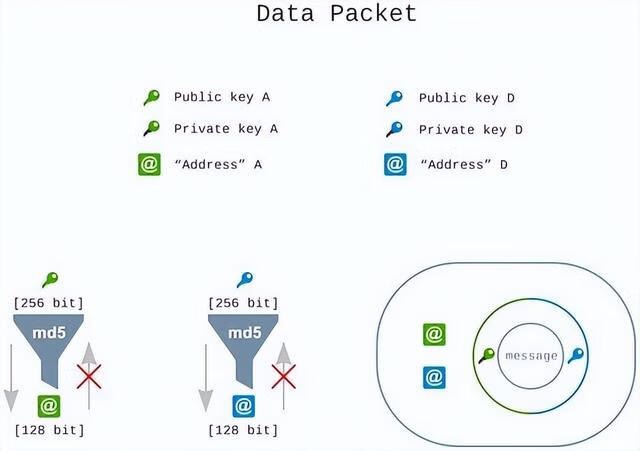

下图清楚地演示了多级消息加密的整个过程。

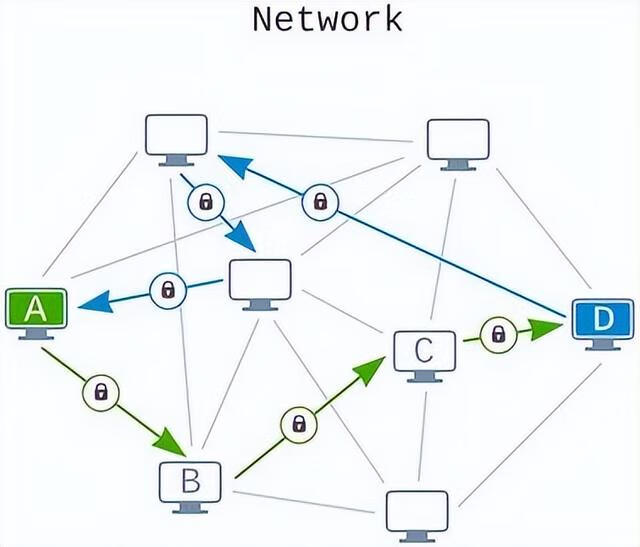

我们,1984年集团,开发了一种绝对革命性的路由算法,该算法基于对最佳(在选择发送消息的最佳)消息传递路径的计算。

在开发此算法时,我们着手实现以下目标:消除DHT路由的缺点,例如数据库权重或去匿名化的理论可能性。该算法还缺乏广播的缺点,不会堵塞具有巨大网络负载的通信通道。

正如现代导弹能够在飞行中改变其轨迹以到达目标一样,Utopia网络内部的数据包不断改变传输路径,以确保通信的机密性,并有助于保护在线隐私和自由的价值。

我们将使用以下经典(蜗牛)邮件示例来解释我们的算法是如何工作的。要进行交付,至少必须在信封上提供信件收件人的地址,但通常还会指定发件人的地址,以便在提供的地址找不到收件人时可以退回信件。想象一下,通过信件的整个交付路线,每个转发点(在我们的例子中是节点)都注意到这封信是从哪个转运点交付的。然后,只能使用这些节点发送回复信。显然,根据发送信件的频率和方向,节点的读数会发生变化。此方法消除了对用户进行去匿名化的可能性。此外,1984年小组还开发了一种额外的匿名化机制——定期发送诱饵TCP数据包,目的是误导任何技术分析手段,从而防止任何第三方监视网络以识别消息的真正发送者或接收者。

我们开发的路由算法将网络节点的地址空间从256位缩小到128位。这意味着发送方和接收方都隐藏在Utopia网络中具有相同地址的2128个(略多于1038个)其他节点中的任何窥探者中。这样,就不可能确定通信方的身份。

为了更好地理解该方法,来自自然界的示例可能很有用。世界海洋中的水量估计约为十亿立方公里。一滴的体积估计约为0.05毫升。结果,地球上的所有水都小于10²⁶滴。由此,我们可以得出结论,使用我们不可逆的地址缩小,发送者和接收者都被遮挡在乌托邦网络的其他节点后面,比一滴水隐藏在世界所有海洋中要好得多。

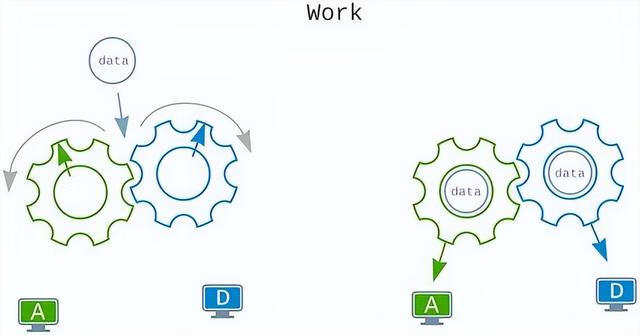

值得重新考虑转发邮件时对路由进行评分的想法。网络的每个中间(中转)节点对于开放网络连接集的每个元素执行累积通过它的消息的统计信息的过程。累积发生在发送方的地址(在 128 位的集合中)作为保证执行网络活动的节点。然后,根据这些统计信息,节点决定此网络连接是否适合沿最终路径传输消息。评估基于对通信信道用于在节点之间发送或传输数据的频率和成功程度的比较。

每次转发消息时,复杂机制的一个齿轮都会旋转,提供下一个加密的消息方向,以便更好地传递。可以根据其他节点的传输数据找到每个时刻的最佳方向。在下一个时间点,路由与上一个路由略有不同,以便更好地匿名化网络用户。

网络的所有节点都是一个大型机制的齿轮,服务于一个目标:保持网络的运行,同时促进用户的安全性和匿名性。

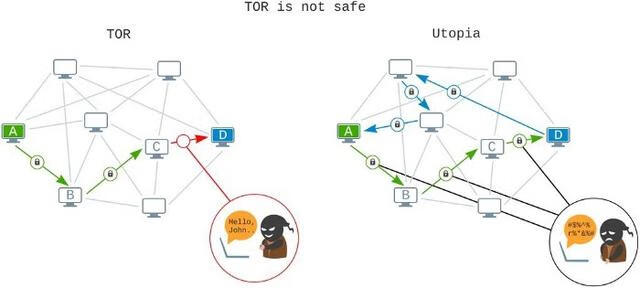

与Tor网络的比较可能会自然而然地出现在读者的脑海中。关于其绝对安全性的谣言被大大夸大了,这已被Tor资源真正所有者的大量去匿名化案例所证明。如果在连接到输入和输出节点时没有加密,则无法确保足够安全的数据传输和用户匿名性。输入节点知道用户的真实IP地址,传出节点可以累积除该IP节点之外的所有数据。无论选择何种操作模式,各种人员和组织都可以使用大量数据:您对各种网站的访问,您的用户名和密码,任何个人机密数据,最后是您所在位置的真实IP地址。

此外,任何流量分析工具都可以完全看到Tor的使用,因此您的互联网提供商知道您何时使用Tor。这意味着,在国家机构的要求下,提供商可以移交所有记录:谁执行了特定活动,使用什么设备和网络地址以及在什么时间,特别是,如果使用了TOR网络。你还在使用Tor时感到安全吗?可能不是。

总结对操作原理的描述,我们想提请您注意这样一个事实,即Utopia网络是一个点对点的去中心化自我调节生态系统。Utopia网络只需要用户(节点)就可以永远工作。更多的用户导致更强大和更机密的网络操作。网络内所有传输的信息都以双重加密的形式专门发送。私人消息以非对称方式加密两次,而通道消息以非对称和对称方式加密(这使得可以解密来自任何通道参与者的消息,而不是使用给定密钥的预定义用户)。Utopia网络上的任何设备都可以匿名化消息的发送者/收件人,当然,还可以帮助确定传输信息的最佳路由。由于使用了多层加密,只有发送者和接收者才能知道传输数据的内容。甚至元数据也不存在于传输的数据中,这使得甚至无法积累有关网络客户端的间接信息。网络节点的匿名化是通过使用临时密钥执行的,这些密钥支持上层加密,以及散列发件人和收件人的地址。屏蔽传输的网络数据包可防止您的互联网服务提供商区分加密的乌托邦流量和VOIP电话呼叫或在线视频。

我们,1984年集团,已经满足了成功运行真正安全和匿名的在线通信工具的所有必要要求。烏托邦網絡提供了完全的自由,不受任何控制或審查方法的影響。

总有选择,选择权在你手中!